Was ist LAPS?

„LAPS“ steht für „Local Administrator Password Solution“. Es handelt sich dabei um ein von Microsoft entwickeltes Tool zur Verwaltung von lokalen Administrator-Passwörtern auf Windows-Computern. Die Idee hinter LAPS ist es, sicherzustellen, dass auf jedem Windows-Computer in einem Netzwerk ein eindeutiges zufällig generiertes Administrator-Passwort verwendet wird. Dadurch wird das Risiko verringert, dass Angreifer sich Zugriff auf das gesamte Netzwerk verschaffen können, wenn sie Zugriff auf ein einzelnes Administrator-Passwort erlangen.

LAPS funktioniert, indem es das lokale Administrator-Passwort auf jedem Computer zufällig generiert und speichert. Die gespeicherten Passwörter werden in einer Active Directory-Attributfeld gespeichert, auf das nur autorisierte Benutzer oder Gruppen Zugriff haben. Seit Oktober ist LAPS auch in Intune (GA) verfügbar. Hier werden die generierten Passwörter in den Eigenschaften des Gerätobjekts gespeichert und können durch verschiedene Rollen, wie z.B. Helpdesk eingesehen werden. Das Passwort ändert sich nach einem definierten Zeitraum nach Benutzung.

Durch die Verwendung von LAPS können Unternehmen die Sicherheit ihres Netzwerks verbessern, indem sie sicherstellen, dass lokale Administrator-Passwörter regelmäßig geändert und sicher gespeichert werden.

Warum LAPS?

Lasst uns LAPS konfigurieren

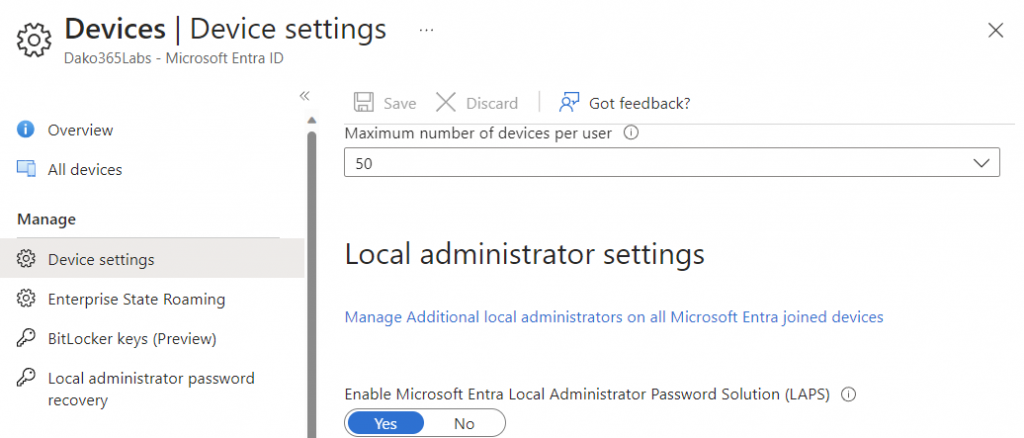

LAPS in Entra aktivieren

Zunächst einmal müssen wir in unserem Tenant LAPS einschalten. Dafür navigieren wir ins Entra zu den Devices settings. Hier stellen wir die Einstellung „Enable Microsoft Entra Local Administrator Password Solution (LAPS) auf „Yes“. Danach steht uns nach kurzer Zeit LAPS in Intune zur Verfügung.

LAPS Policy konfigurieren

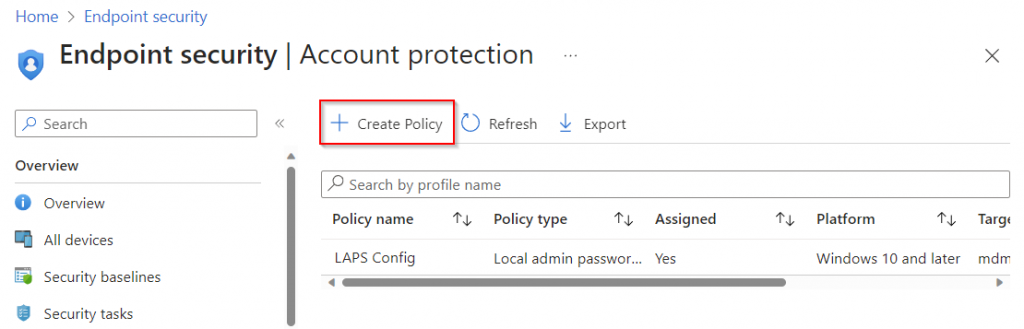

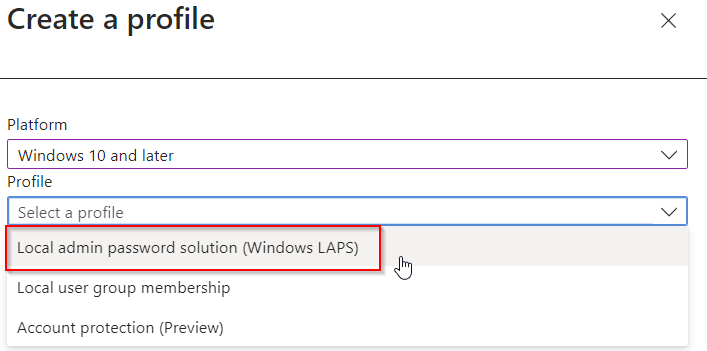

Wie bereits erwähnt ist LAPS eine Konfiguration in Intune. Ihr findet diese unter

Intune admin center -> Endpoint security -> Account protection

Hier erstellen wir eine neue LAPS Policy

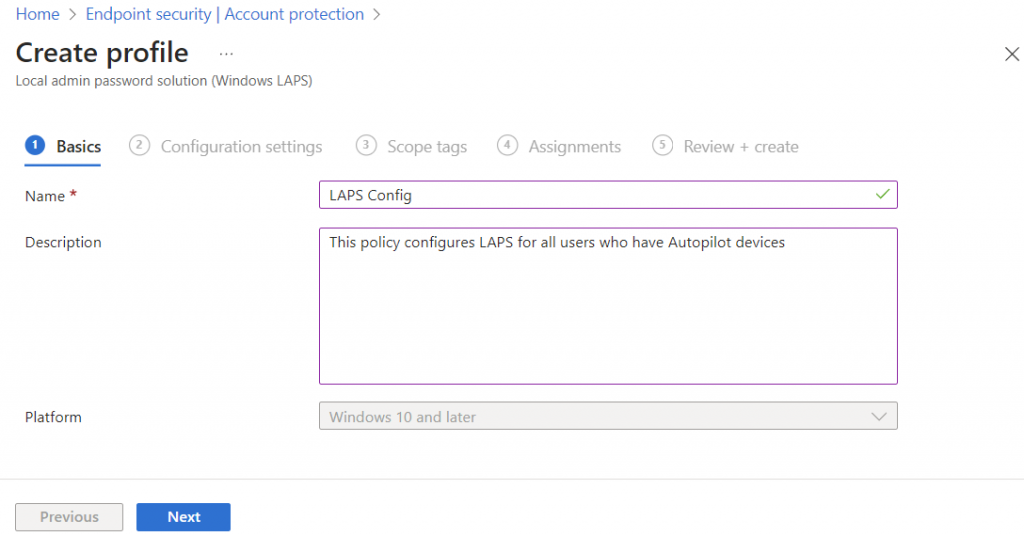

Zunächst einmal müssen wir unserer Policy einen Namen und am besten eine Beschreibung geben. Aber das kennt ihr ja bereits aus anderen Konfigurationen in Intune.

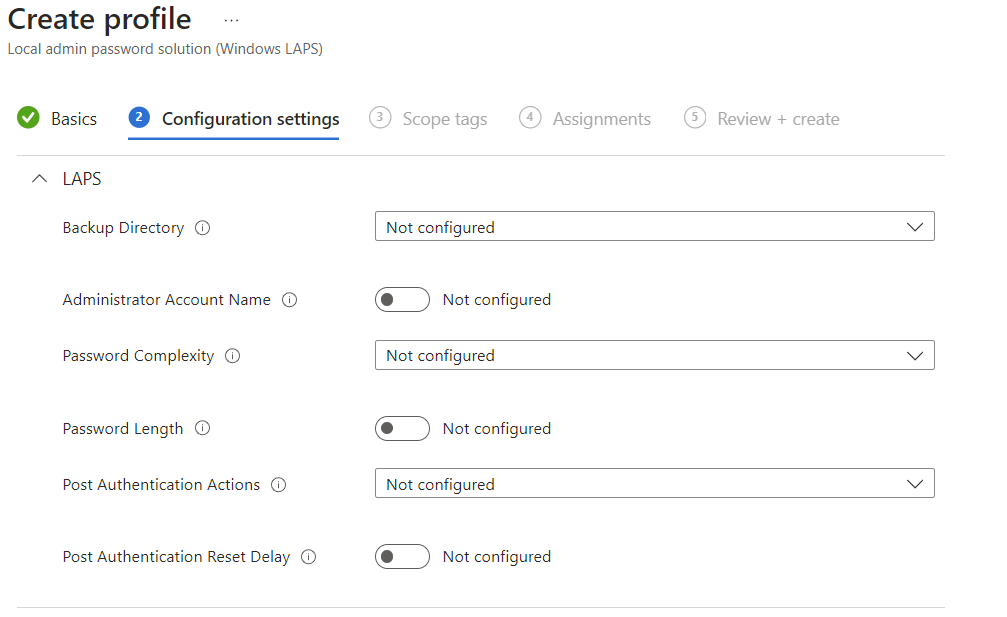

Jetzt kommen wir zur eigentlichen Konfiguration. Im ersten Überblick sehen wir sechs Punkte, die zu konfigurieren sind. Diese wollen wir uns jetzt im Einzelnen ansehen.

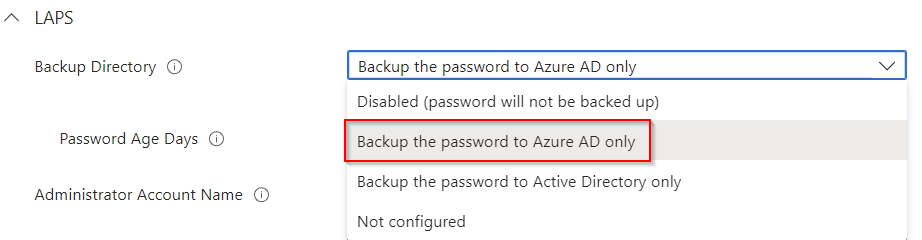

Backup Directory

Als erstes müssen wir definieren, wo das lokale Admin Passwort gespeichert werden soll. Neben Entra stehen uns noch das lokale Active Directory oder die Option, es gar nicht zu speichern, zur Verfügung. Da ich hier im Beitrag LAPS in Intune zeigen möchte, konfigurieren wir hier die Option „Backup the password to Azure AD only“ (bei Erstellung des Screenshots hieß es leider wirklich noch Azure AD. Ich werde es ändern, wenns so weit ist.)

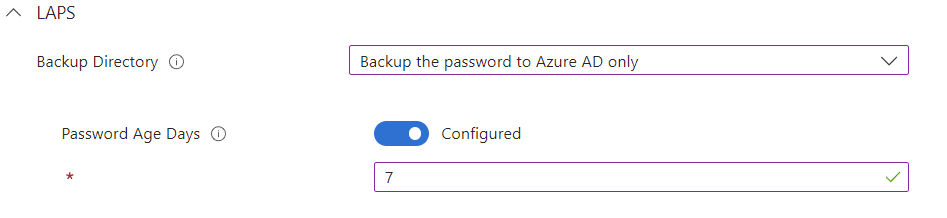

Zusätzlich können wir unter diesem Punkt noch „Password Age Days“ festlegen. Verwenden diese Richtlinie, um das maximale Kennwortalter des verwalteten lokalen Administratorkontos zu konfigurieren. Also die Zeitspanne, nach der das Password rotiert wird.

Diese Einstellung hat einen minimal zulässigen Wert von 7 Tagen, wenn das Kennwort auf Microsoft Entra ID gesichert wird und einen maximal zulässigen Wert von 365 Tagen. Wenn nicht konfiguriert, ist standardmäßig 30 Tage festgelegt

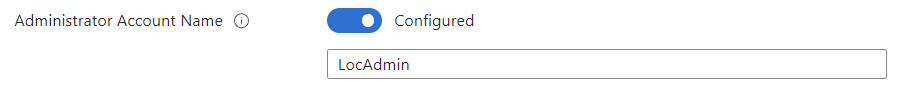

Administrator Account Name

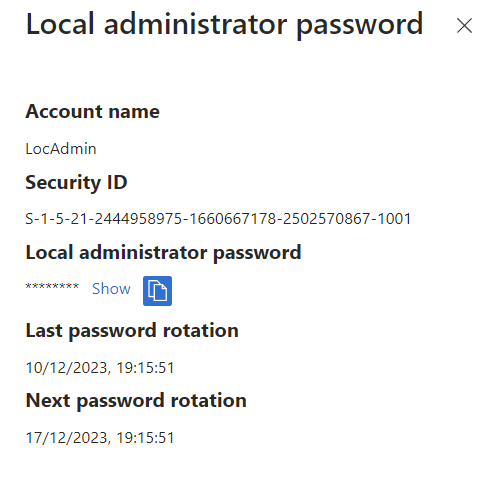

Diese Einstellung verwenden wir, um den Namen des verwalteten lokalen Administratorkontos zu konfigurieren. Wenn nicht angegeben, wird das standardmäßige integrierte lokale Administratorkonto nach der bekannten SID gefunden (auch wenn es umbenannt wurde). Falls angegeben, wird das Kennwort des angegebenen Kontos verwaltet. (lokalen Admin Account erstellen -> hier) In meinem Fall ist es der „LocAdmin“.

|

Achtung:

Diese Einstellung erstellt auf dem Client kein neues lokales Admin Konto. Dieses müssen wir über Intune erst erstellen. Wird das hier angegebene Konto auf dem Client nicht verfügbar, kann LAPS nicht angewendet werden.

|

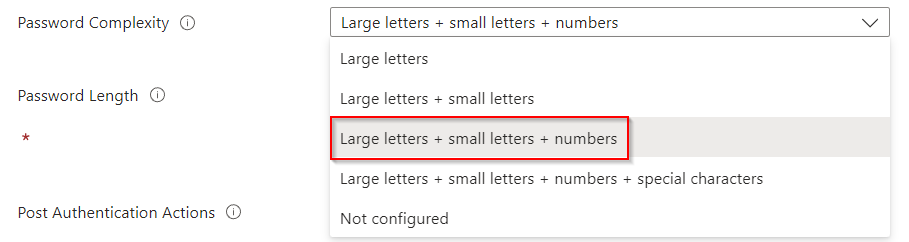

Password Complexity

Die Komplexität des erstellten Passworts kann folgendermaßen eingestellt werden. Ich habe mich in meinem Beispiel für Groß- und Kleinbuchstaben und Nummern entschieden. Hier müsst ihr selber entscheiden, was für euch sinnvoll ist.

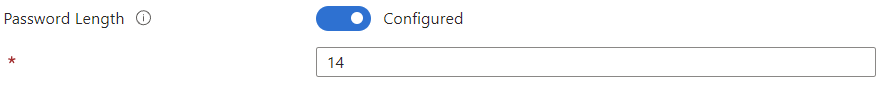

Password Length

So wie der Name schon sagt, können wir hier die Länge des Kennworts des verwalteten lokalen Administratorkontos konfigurieren. Wenn nicht angegeben, wird diese Einstellung standardmäßig auf 14 Zeichen festgelegt.

Diese Einstellung hat einen minimal zulässigen Wert von 8 Zeichen und einen maximal zulässigen Wert von 64 Zeichen.

|

Beachte:

Der User muss das Passwort auf seinem Client in der User Access Control (UAC) manuell eingeben. Copy & Paste ist dort nicht möglich. Im Sinne der Usability sollte es dann also nicht zu lang oder zu kompliziert sein.

|

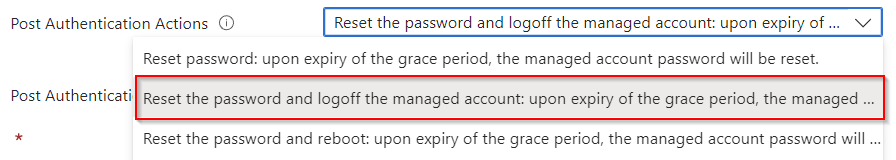

Post Authentication Actions

Hier passiert jetzt eigentlich erst die wirkliche Magie von LAPS. Wir stellen ein, was nach der Verwendung des Passwortes und Ablauf der Toleranzperiode (wird im nächsten Schritt konfiguriert) passieren soll.

Folgende Möglichkeiten stehen uns zur Verfügung

| Wert | Beschreibung |

| 1 | Kennwort zurücksetzen: Nach Ablauf der Toleranzperiode wird das Kennwort des verwalteten Kontos zurückgesetzt |

| 2 | Zurücksetzen des Kennworts und Abmelden des verwalteten Kontos: Nach Ablauf der Toleranzperiode wird das Kennwort des verwalteten Kontos zurückgesetzt, und alle interaktiven Anmeldesitzungen mit dem verwalteten Konto werden beendet. |

| 3 (Standard) | Zurücksetzen des Kennworts und Neustart: Nach Ablauf der Toleranzperiode wird das Kennwort des verwalteten Kontos zurückgesetzt, und das verwaltete Gerät wird sofort neu gestartet. |

Ich verwende in meinem Beispiel Option 2.

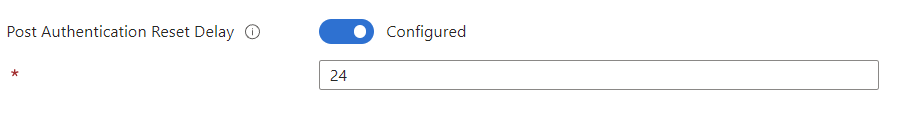

Post Authentication Reset Delays

Wie oben erwähnt können wir hier die Toleranzperiode angeben, wie lange (in Stunden) nach einer Authentifizierung gewartet werden soll, bevor das Passwort nach der Authentifizierung zurückgesetzt wird.

Wenn nicht angegeben, wird diese Einstellung standardmäßig auf 24 Stunden festgelegt. Diese Einstellung hat einen minimal zulässigen Wert von 0 Stunden (dadurch werden alle Aktionen nach der Authentifizierung deaktiviert) und einen maximal zulässigen Wert von 24 Stunden.

Abschließend müsst ihr eure Konfiguration den entsprechenden Gruppen zuweisen. LAPS-Richtlinien werden nun angewendet und das Passwort im Geräteprofil zur Verfügung gestellt.

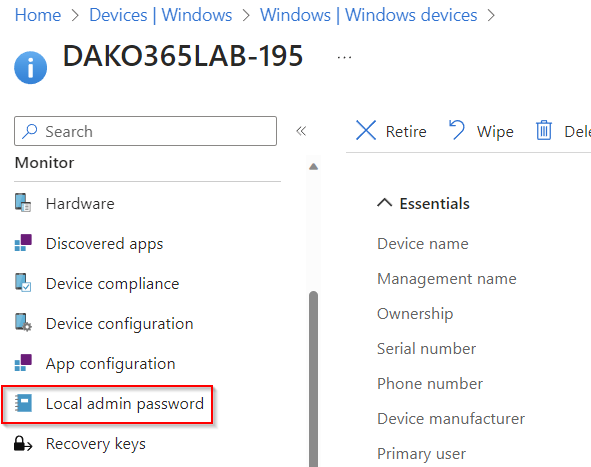

LAPS-Passwort abrufen

Das LAPS-Passwort könnt ihr nun in den Eigenschaften eures Gerätes abfragen. Hier gibt es verschiedene Möglichkeiten. Entweder über Entra in der Device Overview, im Entra Device Objekt oder natürlich im Intune.

Hier findet ihr es unter dem Eintrag „Local Admin Password“

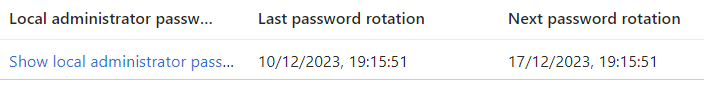

Hier wird euch zunächst einmal angezeigt, wann die letzte Passwortrotation war und wann die nächste statt findet

Mit Klick auf den Link wird euch dann der lokale Admin Account mit dem entsprechenden Passwort angezeigt.

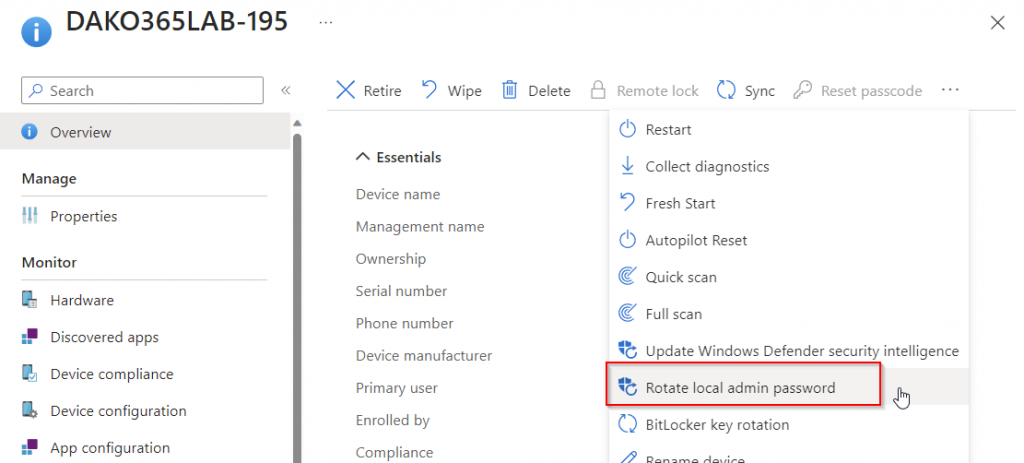

Manuelle Rotation des Passwords

Das Passwort wird in dem Zyklus rotiert, der von euch in der Policy definiert wurde. Im Intune Admin Center können wir die Rotation aber auch manuell ausführen. Diese könnt ihr im Geräteobjekt in der Aktionsleiste initiieren.

Beachte bitte, dass die Erstellung des Passworts lokal auf dem Client vorgenommen wird und dementsprechend Zeit benötigt.

Notwendige Admin Rollen

Um mit dem Intune-Administrationscenter das Kennwort für das lokale Administratorkonto eines Geräts anzuzeigen oder zu ändern, muss deinem Konto die folgenden Intune-Berechtigungen zugewiesen werden:

- Managed devices: Read

- Organization: Read

- Remote tasks: Rotate Local Admin Password

Um Kennwortdetails anzeigen zu können, muss dein Konto über eine der folgenden Microsoft Entra-Berechtigungen verfügen:

microsoft.directory/deviceLocalCredentials/password/readto read LAPS metadata and passwords.microsoft.directory/deviceLocalCredentials/standard/readto read LAPS metadata excluding passwords.

LAPS-Passwort mit PowerShell und Graph abfragen

Um den manuellen Aufwand zu verringern, sollte man den LAPS Passwort Prozess automatisieren. Hierzu werde ich euch hier auf meinem Blog eine Möglichkeit demonstrieren. Wenn ihr bereits bestehende Prozesse automatisiert habt, hier nur kurz das entsprechende CMDlet. Ihr müsst euch dazu zunächst mit der PowerShell am Microsoft Graph authentifizieren.

#Connect to Microsoft Graph

Connect-Mggraph -Scope DeviceLocalCredential.Read.All, Device.Read.All

#Define your device name here

Param

(

[string]$DeviceID

)

# Get the LAPS password

Get-LapsAADPassword -DeviceIds $DeviceID -IncludePasswords -AsPlainTextDie Sicht des Users und Diskussion

Schaut euch dazu unser Video auf #DuRM365 an 😊

Lieber Daniel,

hier im Artikel fehlen noch die OMA-URL’s. Habe diese mal hier mit ergänzt:

./Device/Vendor/MSFT/Accounts/Users/LapsAdmin/Password

./Device/Vendor/MSFT/Accounts/Users/tndeviceadmin/LocalUserGroup

Vielen Dank für eure Videos, diese sind sehr hilfreich.

Sonnige Grüße

Dominik

Hi Dominik!

Danke fürs Feedback. Die OMA-URI Strings finden sich auch hier: https://dako365.com/lokales-admin-konto-mit-intune-erstellen

LG Daniel